El phishing ya no se limita a utilizar los correos electrónicos o los enlaces fácilmente identificables como vectores de ataque. Aunque estas técnicas continúan existiendo, los ataques modernos apuntan a evadir medidas de seguridad más robustas, como la autenticación de doble factor (2FA) o apoderarse de las cookies de sesión.

En este artículo se verá cómo funcionan estas técnicas de phishing avanzadas y qué medidas pueden tomarse para mitigar sus riesgos.

Phishing Tradicional vs. Avanzado

El phishing tradicional se enfoca en la obtención de credenciales básicas como nombres de usuario, contraseñas o información personal. Para ello suplanta la identidad de una organización o individuo, generalmente a través de correos electrónicos o formularios webs sencillos. Por otra parte, el phishing avanzado emplea herramientas y técnicas más sofisticadas para evadir los controles de seguridad y el entrenamiento básico de los usuarios en la detección de correos y dominios maliciosos, dirigiendo sus esfuerzos específicamente hacia:

- Capturar códigos de un solo uso (One-Time Passwords)

- Secuestrar la sesión activa de un usuario sin necesidad de capturar las credenciales o el segundo factor de autenticación.

A diferencia del phishing tradicional, que se centra en el robo de credenciales, los ataques de phishing avanzados también apuntan a robar la sesión autenticada. Esto se logra principalmente mediante el robo de cookies de sesión, lo que permite a los atacantes eludir por completo mecanismos como el doble factor de autenticación.

¿Qué son las Cookies de Sesión?

Las cookies de sesión son identificadores que el servidor envía al navegador del usuario una vez que el proceso de autenticación ha sido completado con éxito. Estas cookies permiten mantener el estado de la sesión sin requerir que el usuario se autentique nuevamente en cada solicitud.

Si un atacante logra capturar esta cookie, puede inyectarla en su propio navegador y asumir la identidad del usuario legítimo, ya que el sitio web confiará en que la sesión ya fue autenticada previamente.

Por este motivo, muchas defensas modernas ya no se centran únicamente en proteger credenciales, sino en prevenir el secuestro y la reutilización de sesiones.

Técnicas de phishing avanzadas

1. Phishing con Proxy en Tiempo Real (Man-in-the-Middle)

Esta técnica utiliza un servidor intermediario (proxy) que se sitúa entre la víctima y el sitio web legítimo.

Mecanismo

- El atacante envía un enlace con destino a una página de proxy, controlada por él, que luce idéntica al sitio real.

- Cuando la víctima introduce sus credenciales y el código 2FA, el proxy las retransmite al sitio web legítimo y captura las cookies de sesión.

- El atacante obtiene acceso en tiempo real, incluso si el 2FA está activo.

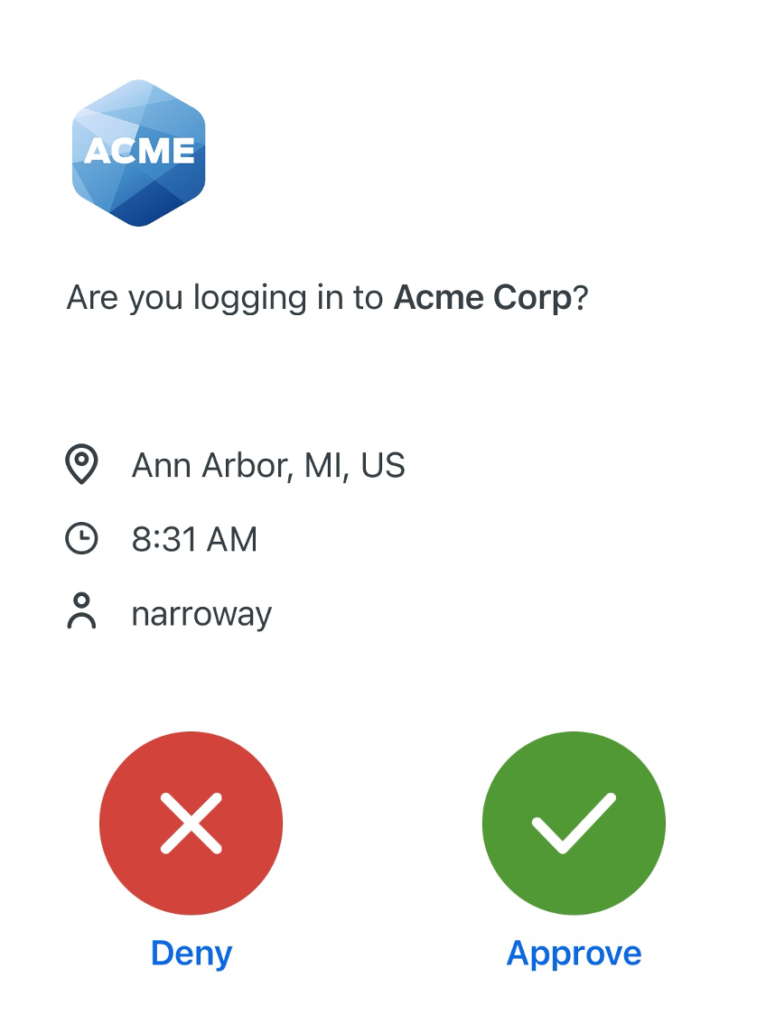

2. Ataque de solicitudes de Aprobación 2FA por “fatiga”

Esta táctica no roba el código 2FA directamente, sino que abruma al usuario con solicitudes de aprobación. El objetivo de este ataque son los usuarios que utilizan métodos de aprobación tipo push, en los que reciben una notificación para aprobar el inicio de sesión.

Source: Duo Mobile.

- El atacante obtiene las credenciales del usuario (robadas con phishing clásico o con Info Stealers).

- Realiza múltiples intentos de login, disparando repetidas notificaciones de “Aprobar Inicio de Sesión” en la aplicación 2FA (e.g., Duo, Microsoft Authenticator).

- El objetivo es que el usuario, irritado o confundido por la inundación de notificaciones, apruebe una de ellas sin pensar.

Una vez que el usuario aprueba la solicitud, el atacante puede iniciar sesión normalmente y obtener una cookie de sesión válida, que luego podría reutilizar sin necesidad de repetir el proceso de autenticación

3. Ataque Browser in the Browser (BitB attack)

Este tipo de ataque se basa en la confianza que los usuarios depositan en las ventanas emergentes que se utilizan para acceder mediante métodos de inicio de sesión único (SSO) como el de Google o Microsoft.

Los atacantes emplean una combinación de HTML, CSS y JavaScript para simular una ventana del navegador dentro de la ventana real.

La ventana fraudulenta muestra una URL que aparenta ser legítima, pero que en realidad no corresponde al destino donde se envían las credenciales del usuario.

Otros vectores de compromiso de cookies de sesión

Si bien el phishing es el vector más común, las cookies de sesión también pueden ser comprometidas mediante otros métodos técnicos:

- Phishing combinado con XSS: si el sitio web es vulnerable a Cross-Site Scripting, un atacante puede inyectar scripts que exfiltren cookies no protegidas adecuadamente.

- Malware e Info Stealers: programas maliciosos instalados en el dispositivo del usuario que buscan archivos de cookies almacenados localmente y los envían al atacante.

Estos vectores refuerzan la importancia de proteger las cookies no solo desde la perspectiva del usuario, sino también desde el diseño de la aplicación.

Phishing as a Service (PhaaS)

En los últimos años se ha observado un crecimiento significativo de los servicios de Phishing as a Service (PhaaS) ofrecidos en mercados clandestinos. Estas plataformas funcionan bajo un modelo de suscripción y permiten a actores maliciosos lanzar campañas de phishing de forma sencilla, sin necesidad de conocimientos técnicos avanzados.

Los kits y servicios PhaaS suelen integrar técnicas avanzadas como proxies en tiempo real, robo de cookies de sesión y evasión de mecanismos de autenticación multifactor (2FA), facilitando ataques altamente efectivos y escalables. Esto reduce la barrera técnica de entrada para el cibercrimen y amplifica el impacto de las campañas de phishing a gran escala.

Mitigación y Medidas de Prevención

Para los Usuarios

| Medida | Descripción |

| Usar 2FA Basado en FIDO2/WebAuthn | Preferir llaves de seguridad físicas (hardware tokens) como YubiKey, ya que estas son resistentes al phishing de intermediario (Man-in-the-Middle). |

| Inspeccionar URLs Cuidadosamente | Verificar siempre que la URL sea la legítima antes de ingresar cualquier credencial, incluso si el sitio parece idéntico. |

| Mantener Software Actualizado | Asegurar que el navegador, sistema operativo y software antivirus estén al día para prevenir vulnerabilidades de robo de cookies. |

| Cerrar Sesiones Activas | Acostumbrarse a cerrar la sesión manualmente en sitios sensibles, especialmente en dispositivos compartidos. |

| Manejador de Contraseñas | Utilizar un gestor de contraseñas confiable (Bitwarden, 1Password, KeePass, etc.) para generar y almacenar contraseñas únicas y robustas por sitio, reduciendo el impacto de filtraciones y el reuso de credenciales. |

Para las Organizaciones

| Estrategia | Detalle |

| Implementar 2FA Resistente al Phishing | Ofrecer autenticación utilizando WebAuthn o certificados (FIDO2, Passkeys). |

| Monitoreo de Sesiones Anómalas | Detectar cambios inusuales en la ubicación geográfica, IP o agente de usuario de una sesión activa (indicativo de hijacking). |

| Utilizar Atributos de Cookie Seguros | Implementar HttpOnly (para prevenir robo por XSS) y Secure (para garantizar transmisión solo sobre HTTPS). |

| Protección contra Reuso de cookies | Vincular la cookie de sesión al dispositivo, navegador o contexto de red |

| Corto tiempo de vida de cookies de sesión y re autenticación para acciones críticas | Configurar tiempo de vida para las cookies de sesión y solicitar credenciales y/o 2fa para acciones críticas dentro de la aplicación |

| Capacitación Continua | Realizar simulacros de phishing que incluyan la detección de ataques de proxy y la concientización sobre la fatiga de 2FA. |

| Uso de Manejadores de Contraseñas Empresariales | Adoptar gestores de contraseñas corporativos que permitan control centralizado, compartición segura de credenciales y auditoría de accesos. |

Conclusión

En el futuro, la amenaza de los ataques de phishing avanzados será cada vez más frecuente. Esto compromete incluso a usuarios con autenticación de dos factores (2FA) activa y con un bajo nivel de concientización en seguridad.

Es importante la adopción de métodos de autenticación resistentes al phishing, como FIDO2/Passkeys, y un alto nivel de vigilancia y educación, tanto por parte de los usuarios como de las organizaciones.

Referencias

🌐 ¡Tu Éxito Online Comienza con el Mejor Hosting de Argentina! 🌐

En Full Tech Solutions, sabemos lo que tu proyecto necesita para crecer. Por eso, ofrecemos Cloud Hosting de alto rendimiento, confiable y seguro.

🔥 Velocidad Imbatible: Optimiza la experiencia de tus usuarios con tiempos de carga ultrarrápidos.

🔒 Seguridad Blindada: Protección avanzada para tus datos las 24 horas.

🤝 Soporte Personalizado: Nuestro equipo de expertos te acompaña en cada paso del camino.

No te conformes con menos. Elige Full Tech Solutions y destaca en el mundo digital.

🚀 ¡Lleva tu proyecto al próximo nivel con el hosting más confiable de Argentina!